4.8 Git sur la servilo - GitLab

GitWeb estas sufiĉe simplista tamen. Se vi serĉas pli moderna, plene prezentita Git servilo, ekzistas kelkaj pluraj malfermita fonto solvoj tie ke vi povas instali anstataŭe. Kiel GitLab estas unu el la pli popularaj, ni kovras instalo kaj uzante gxin kiel ekzemplo. Tio estas iom pli kompleksa ol la GitWeb opcio kaj probable postulas pli bontenado, sed estas multe pli plene prezentis opcion.

Instalado

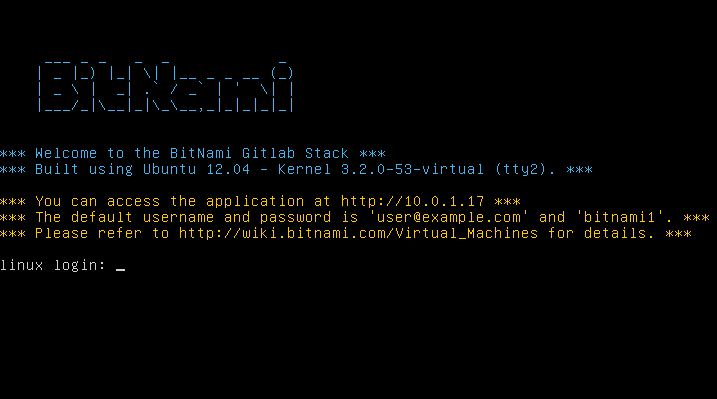

GitLab estas datumbazo subtenata apliko retejo, tiel ĝia instalado estas iom pli implikitaj ol iuj aliaj git serviloj. Feliĉe, ĉi tiu procezo estas tre bone dokumentita kaj apogis.Estas kelkaj metodoj vi povas plutrakti instali GitLab. Akiri ion kaj kurante rapide, vi povas elŝuti virtuala maŝino bildo aŭ unu-alklako instalado de https://bitnami.com/stack/gitlab kaj tweak la agordo por kongrui kun via aparta medio. Unu bela tuŝo Bitnami inkludis estas la salutekrano (Montrita tajpante alt- →); ĝi diras vin la IP kaj defaŭlta salutnomon kaj pasvorton por la instalita GitLab.

Administrado

GitLab administrado interfaco aliras super la TTT. Simple montri vian foliumilon por la gastignomon aŭ IP kie GitLab estas instalita kaj ensaluti kiel administranto uzanto. La defaŭlta uzantnomo estasadmin@local.host kaj la defaŭlta pasvorto estas 5iveL!fe (vi estos petata ŝanĝi kiam vin eniras ĝin). Ensalutinte, klaku "Admin areo" ikono en la menuo ĉe la supra dekstra.

Uzantoj

Uzantoj en GitLab estas rakontas ke respondas al homoj. Uzanto kontoj ne havas multajn komplekseco; ĉefe estas kolekto de persona informo alfiksis ensaluti datumoj. Ĉiu uzantokonto venas kun nomspaco, kiu estas logika grupiĝo de projektoj kiuj apartenas al tiu uzanto. Se la uzantojane havis projekton nomita project , tiu projekto url estus http: // servilo / jane / projekto .

"Detrui" uzanto, aliflanke, tute forigas ilin el la datumbazo kaj dosiersistemo. Ĉiuj projektoj kaj datumojn en ilia nomspaco estas forigita, kaj neniu grupoj posedas ankaŭ estos forigitaj. Tio estas evidente multe pli permanenta kaj detrua agado, kaj liaj uzoj estas maloftaj.

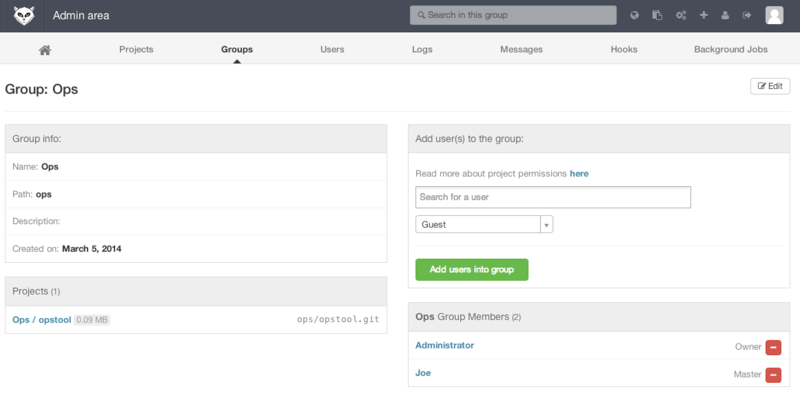

grupoj

A GitLab grupo estas arigo de projektoj, kune kun datumoj pri kiom uzantoj povas aliri tiujn projektojn. Ĉiu grupo havas projekton nomspaco (sammaniere ke uzantoj fari), do se la grupotraining havas projekton materials , lia url estus http: // servilo / trejnado / materialojn .

projektoj

A GitLab projekto malglate korespondas al sola git-deponejo. Ĉiu projekto apartenas al sola nomspaco, ĉu uzanto aŭ grupo. Se la projekto apartenas al uzanto, la posedanto de la projekto havas rektan kontrolon super kiu havas aliron al la projekto; se la projekto apartenas al grupo, la grupo de uzanto-nivelo permesojn ankaŭ efektiviĝas.Ĉiu projekto havas ankaŭ videbleco nivelo, kiu kontrolas kiu legrajtojn por ke projekto paĝoj kaj deponejo. Se projekto estas Privata, la projekto posedanto devas eksplicite doni aliro al specifaj uzantoj. Interna projekto estas videbla por ajna ensalutantojn uzanto kaj Publika projekto estas videbla por neniu. Notu ke tiu kontrolas ambaŭ git "fetch" aliro tiel kiel aliro al la TTT UI por tiu projekto.

hokoj

GitLab inkludas apogon por hokoj, ambaŭ ĉe projekto aŭ sistemo nivelo. Por iu el ili, la GitLab servilo plenumos HTTP POST kun iuj priskriba JSON kiam adekvataj okazaĵoj okazas. Tiu estas granda vojo por konekti git deponejoj kaj GitLab ekzemple al la resto de via evoluo aŭtomatigo, kiel CI serviloj, babilejoj, aŭ deplojo iloj.bazaj Uzado

La unua afero vi deziras fari kun GitLab estas krei novan projekton. Ĉi tio sukcesas klakante la "+" ikono sur la ilobretaj. Vi estos petita por la projekto nomo, kiun nomspaco ĝi devus aparteni al kaj kio lia videbleco nivelo devus esti. Plejparto de kio vi ĉi tie specifitaj ne permanenta, kaj povas esti re-adaptitaj poste tra la agordojn interfaco. Alklaku "Krei Projekto", kaj vi faris.Iam la projekto ekzistas, vi probable volas konekti ŝin kun loka Git-deponejo. Ĉiu projekto estas alirebla super HTTPS aŭ SSH, ĉu de kiu povas esti uzata por agordi Git fora. La URLoj estas videblaj ĉe la pinto de la projekta hejmpaĝo. Cxar ekzistantan loka deponejo, tiu komando kreos fora nomita

gitlab al la gastigita loko: $ Git fora aldonu gitlab https: //server/namespace/project.git

Se vi ne havas lokan kopion de la deponejo, vi povas simple faru jene: $ Git clone https: //server/namespace/project.git

La ttt UI disponigas aliron al pluraj utilaj vidoj de la deponejo mem.

Ĉiu projekto ĉefpaĝon montras freŝa aktiveco kaj ligiloj kune la supro

kondukos vin al opinioj de la projekto dosierojn farante ensaluti. laborante Kune

La plej simpla maniero de labori kune en GitLab projekto donante alia uzanto rekta puŝo aliro al la git-deponejo. Vi povas aldoni uzanton al projekto de iranta al la "membroj" sekcio de tiu projekto agordojn kaj asociante la nova uzanto kun aliro nivelo (la malsama aliro niveloj estas diskutitaj iom en Grupoj ). Donante uzanto aliron nivelo de "Developer" aŭ supre, ke uzanto povas premi interna kaj branĉoj rekte al la deponejo senpune.Alia, pli decoupled vojon de kunlaboro estas per uzo kunfandi petoj. Tiu trajto ebligas ajna uzanto kiu povas vidi projekto kontribui al ĝi en kontrolita maniero. Uzantoj kun rekta aliro povas simple krei branĉon, puŝo faras al ĝi, kaj malfermi merge peto de sia branĉo reen en

master aŭ ajna alia branĉo. Uzantoj kiuj ne havas puŝo permesojn por deponejo povas "forko" ĝin (krei lian propran kopion), puŝo kompromitas al tiu ekzemplero, kaj malfermi merge peto de sia forko al la ĉefa projekto.

Tiu modelo permesas la proprietulo por esti en plena kontrolo de kio

iras en la deponejo kaj kiam, dum permesante kontribuojn de untrusted

uzantoj. Kunfandi petoj kaj demandoj estas la ĉefaj unuoj de longeviva diskuto en GitLab. Ĉiu merge peto permesas linion post linio diskuto de la proponita ŝanĝo (kiu apogas malpeza speco de kodo recenzo), tiel kiel ĝenerala entuta diskuto fadeno. Ambaŭ povas esti atribuita al uzantoj, aŭ organizitaj en mejloŝtonojn.

Tiu sekcio estas koncentrita ĉefe en la Git-rilataj trajtoj de GitLab, sed kiel matura projekto, ĝi havigas multajn aliajn funkciojn por helpi vian teamon laboro kune, kiel projekto vikioj kaj sistemo bontenado iloj. Unu avantaĝo al GitLab estas kiu, fojo la servilo instalita kaj kuranta, Vi malofte bezonas tweak agorda dosiero aŭ aliri la servilon tra SSH; plej administrado kaj ĝenerala uzado povas esti plenumita tra la en-retumilo interfacon.